Cada vez se suman nuevos dispositivos IoT en la industria y en el uso hogareño. La gran pregunta que surge ¿Qué nivel de seguridad poseen, estamos expuestos a los Hackers?

Cada vez se suman nuevos dispositivos IoT en la industria y en el uso hogareño. La gran pregunta que surge ¿Qué nivel de seguridad poseen, estamos expuestos a los Hackers?

por Osvaldo Callegari*

Continuando con el desarrollo del tema, las condiciones actuales del mundo en tema de salud eclipsa cualquier proceso industrial, innovación o emprendimiento. El hecho de que la información se difunda de manera universal e instantánea hace que el stress y la preocupación aumente considerablemente. Ojalá la situación mejore y se estabilize.

En su lanzamiento los dispositivos IoT fueron diseñados de forma abierta, fáciles de acceder y con códigos de muy baja protección. En la medida que fueron ingresando al mercado y a las distintas industrias fue necesario establecer normativas y protocolos de seguridad. Ya que los mismos pasaban a integrar aristas en los riesgos de cada sector.

Mantener los dispositivos seguros

Los tres grandes jugadores de servicios en la Nube ya pensaron en soluciones de protección debido a la demanda universal de aplicaciones y dispositivos IoT.

Amazon® , Alibaba® y Google Cloud ®

Dentro de esta óptica acercaremos un pantallazo de cada uno, para observar y analizar que están delineando respecto a este dilema.

Amazon IoT Device Defender

• AWS IoT Device Defender es un servicio completamente administrado que le ayuda a proteger una flota de dispositivos IoT.

• Realiza una auditoría continua en sus configuraciones de IoT para garantizar que no se aparten de las prácticas recomendadas de seguridad.

Una configuración es un conjunto de controles técnicos que usted define para proteger su información cuando los dispositivos se comunican entre sí y con la nube.

• Facilita el mantenimiento y el cumplimiento de las configuraciones de IoT, como garantizar la identidad del dispositivo, la autenticación y autorización de dispositivos y el cifrado de los datos del dispositivo. AWS IoT Device Defender audita continuamente las configuraciones de IoT de sus dispositivos de acuerdo con un conjunto de prácticas recomendadas de seguridad previamente definidas.

• AWS IoT Device Defender® envía una alerta si encuentra deficiencias en su configuración de IoT que puedan crear riesgos de seguridad, como certificados de identidad compartidos por varios dispositivos o un dispositivo con un certificado de identidad rechazado que intenta conectarse a AWS IoT Core®

• AWS IoT Device Defender también le permite monitorear continuamente métricas de seguridad de los dispositivos a fin de detectar desviaciones de los valores que haya definido como comportamiento apropiado para cada dispositivo.

Si encuentra algo que no está en orden, AWS IoT Device Defender envía una alerta para poder tomar medidas y solucionar el problema. Por ejemplo, los picos en el tráfico saliente pueden indicar que un dispositivo está participando en un ataque DDoS.

AWS IoT Greengrass y FreeRTOS se integran automáticamente a AWS IoT Device Defender a fin de proporcionar métricas de seguridad de los dispositivos para su evaluación.

AWS IoT Device Defender puede enviar alertas a la consola de AWS IoT, a Amazon CloudWatch y a Amazon SNS.

La importancia de la Seguridad en IoT

Para mantener la seguridad de los dispositivos en forma eficiente y efectiva es necesario utilizar aplicaciones de hagan la gestión integral de los mismos y primordialmente que detecten los cambios en los mismos o los procesos extraños.

Desafíos venideros

Una vulnerabilidad de seguridad es una debilidad que puede aprovecharse para comprometer la integridad o la disponibilidad de una aplicación de IoT. Tales dispositivos son vulnerables por naturaleza.

Las flotas de IoT constan de dispositivos que tienen diversas funcionalidades, son de larga duración y están distribuídos geográficamente.

Estas características, junto con el creciente número de inseguridades plantean interrogantes sobre cómo abordar los riesgos de los dispositivos IoT. Para aumentar aún más los riesgos de seguridad, muchos dispositivos tienen poca capacidad informática, de memoria y de almacenamiento, lo que limita las oportunidades de implementar la seguridad en ellos. Incluso si ha implementado las prácticas recomendadas de seguridad, constantemente surgen nuevos vectores de ataque. Para detectar y mitigar las vulnerabilidades, las organizaciones deben auditar sistemáticamente la configuración y el estado de los dispositivos.

Seguridad en la Nube Iot de Google®

La seguridad es una preocupación crítica cuando se despliegan y administran dispositivos de IoT.

Cloud Iot Core en la nube ofrece las siguientes características de seguridad:

• Autenticación de clave pública/privada por dispositivo usando JSON Web Tokens (JWTs, RFC 7519).

• Función: Limita la superficie de un ataque, porque una clave comprometida afectaría sólo a un único dispositivo y no a toda la flota.

• Soporte para algoritmos RSA o de Curva Elíptica para verificar las firmas, con aplicación para claves de gran tamaño.

• Apoyo para rotar las claves por dispositivo permitiendo que se registren claves concurrentes, y apoyo para el tiempo de expiración por credencial.

• Conexión TLS 1.2, usando autoridades de certificados raíz (requerido para MQTT).

• El acceso al núcleo de la API de Cloud IoT está controlado por los roles y permisos de la Gestión de Identidad y Acceso a la Nube (IAM).

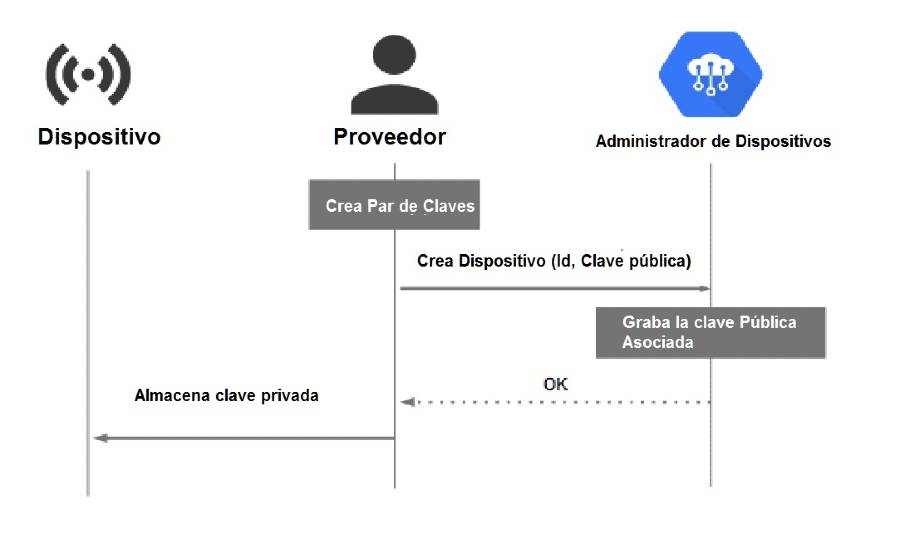

Aprovisionamiento de credenciales

En el siguiente diagrama se resume el proceso para el suministro de credenciales de dispositivos. Se supone que el "provisionador" autenticado, que suele ser el usuario que configura el dispositivo, ha creado un proyecto y un registro, y que tiene permisos para crear dispositivos. El aprovisionador utiliza la API central de IoT en la nube, los comandos gcloud o la consola de la plataforma en la nube para crear un dispositivo lógico en la nube.

Flujo de aprovisionamiento

- El par de claves público-privadas es generado por el proveedor.

- El provisionador crea el dispositivo usando la API de Cloud IoT Core, los comandos gcloud o la consola de la plataforma de la nube, especificando la clave pública que acaba de crear. Esta será utilizada para verificar la identidad del dispositivo.

- El administrador de dispositivos Cloud IoT Core almacena el recurso de dispositivo y la clave pública.

- El administrador de dispositivos responde al proveedor, indicando que el dispositivo fue creado.

- La clave privada se almacena en el dispositivo para utilizarla más tarde para la autenticación. Para este paso se puede utilizar el módulo de plataforma de confianza (TPM) de hardware.

Tenga en cuenta que el orden de los pasos que se muestran aquí no es prescriptivo. Por ejemplo, la clave puede ser almacenada en el dispositivo antes de que el dispositivo se haya registrado en el Cloud IoT Core.

Para obtener información sobre la creación de claves, consulte Creación de pares de claves.

Autenticación

Gráfico 3.

Flujo de autenticación

• El dispositivo prepara un JSON Web Token (JWT), como se describe en Usando JSON Web Tokens. El JWT se firma con la clave privada del flujo de autenticación.

• Cuando se conecta al puente MQTT, el dispositivo presenta el JWT como la contraseña en el mensaje MQTT CONNECT. El contenido del nombre de usuario es ignorado; sin embargo, algunas bibliotecas clientes de MQTT no enviarán la contraseña a menos que se especifique el nombre de usuario. Para obtener mejores resultados, establezca el nombre de usuario en un valor arbitrario como no usado o ignorado.

• El puente MQTT verifica el JWT contra la clave pública del dispositivo.

• El puente MQTT acepta la conexión.

• La conexión se cierra cuando el JWT expira (después de tener en cuenta la deriva del reloj permitida).

Normas de seguridad

• El núcleo de IoT de la nube utiliza autenticación basada en la firma digital, tanto para las fichas firmadas por RSA como por la curva elíptica.

• El algoritmo RSA se utiliza comúnmente y es ampliamente apoyado por las bibliotecas de clientes. Sin embargo, las claves y firmas generadas pueden ser bastante grandes (generalmente del orden de uno o dos kilobytes). Además, RSA puede utilizar una cantidad significativa de recursos (tanto en términos de longitud de clave como de CPU), lo que puede afectar a los dispositivos que tienen recursos limitados.

El algoritmo de la curva elíptica está bien soportado pero no se utiliza tan ampliamente como el RSA. Para usar Curva elíptica, es posible que tengas que instalar dependencias adicionales en tu biblioteca de cliente. Sin embargo, las claves y firmas generadas son significativamente más pequeñas que las generadas por RSA, lo que puede ser útil para los dispositivos con recursos limitados.

Fortaleza de las claves

• Un mínimo de 112 bits de seguridad es requerido por el núcleo de IoT de la nube, siguiendo las recomendaciones de la NIST (Sección 5.6.2, páginas 55-56). Esto se traduce en un tamaño mínimo de clave de 2048 bits para el RS256

• El ES256 tiene un nivel preestablecido de 128 bits de seguridad (el tamaño de la clave es fijo).

Plataforma IoT de Alibaba Cloud (DE AQUÍ HASTA CONCLUSIONES, TODOS ESTOS PÁRRAFOS NO VAN EN FORMATO INTERTÍTULO, SOLO EN NEGRILLA)

Alibaba muestra un detalle de los servicios de seguridad que puede ofrecer:

Seguridad

Proporciona múltiples características de seguridad para asegurar los dispositivos.

Autenticación de dispositivos

Proporciona un certificado único para autentificar cada dispositivo. Este diseño reduce los riesgos de seguridad.

Comunicación segura

Soporta la transmisión TLS para proteger la confidencialidad e integridad de los datos.

Gestión de permisos

La gestión de permisos asegura la comunicación segura entre los dispositivos y la plataforma de IoT.

Gestión de dispositivos

Proporciona una gestión integral del dispositivo.

Gestión del ciclo de vida

Permite registrar, borrar o desactivar un dispositivo.

Administración de dispositivos

Le permite obtener dinámicamente la información del dispositivo y envía notificaciones cuando la configuración del dispositivo ha cambiado.

Permisos del dispositivo

Le permite gestionar los permisos del dispositivo para comunicarse con las Plataformas IoT.

Modelado

Realiza el modelado digital de los dispositivos para facilitar la integración de las aplicaciones.

Relaciones entre dispositivos

Permite el acceso a los subdispositivos y la gestión de los mismos.

Admite etiquetas de gestión

Proporciona etiquetas de dispositivos para ayudar a manejar un gran número de dispositivos.

Motor de reglas

Le permite integrarse con otros servicios y sistemas de negocios de Alibaba Cloud.

M2M

Le permite configurar reglas personalizadas para lograr la comunicación M2M entre los dispositivos.

Varios servicios adicionales como almacenamiento de datos, conexiones a bases de datos y aplicaciones de terceros como servicios propios.

Conclusión

La cuestión es ver qué plataforma es la ideal para su proyecto. Estas grandes compañías tratan de aunar esfuerzos para que la industria IoT crezca y sea segura. Si una adolece de una función a la corta o a la larga la tendrá disponible. Existen empresas más pequeñas que dan servicios muy eficaces en cuanto a controles de seguridad en dispositivos de Internet de las Cosas. Evidentemente todo es un proceso en crecimiento. Como siempre la idea es que el lector pueda tener un panorama de opciones antes estos paradigmas.

Nota: Los nombres y marcas mencionadas en el artículo son nombres y marcas mencionadas de sus respectivas empresas. La información vertida consta de parte pública y privada con autorización.

* Para contactarse con el autor de este artículo escriba a [email protected]

Deje su comentario