A medida que los instaladores se involucran cada vez más con soluciones conectadas en red, estos necesitan vigilar estrechamente los procedimientos de red y los asuntos de mantenimiento.

Por NVT

Procedimientos de gestión de redes

Uno de los grandes retos que enfrentan los instaladores de seguridad electrónica al trabajar con soluciones de seguridad en red, es adoptar la idea que, a diferencia del hardware de estado sólido, la conexión de hardware es propensa a fallas – siendo los discos duros un área particular de debilidad.

Adicionalmente, las soluciones de seguridad en red son complejas; y son orgánicas. Los pequeños cambios que se acumulan en el software pueden resultar en problemas inusuales e inexplicables que pueden tener un impacto severo en el desempeño de la red al paso del tiempo. Una complejidad adicional entra en la ecuación cuando se están construyendo niveles de red.

Cada componente tendrá su propio software y exigirá una configuración apropiada por derecho propio. Usted puede instalar una solución de control de acceso y de CCTV bellamente conectada e integrada, pero si las configuraciones de un enrutador inalámbrico Cisco 800, de alto rendimiento flujo arriba del sistema de seguridad son incorrectas, entonces las estaciones de trabajo tendrán un desempeño intermitente constante y problemas de conexión.

Si usted quiere que su solución de seguridad en red tenga mayor duración y confiabilidad, entonces usted necesita pensar muy bien antes y durante la instalación, para asegurarse que el sistema es vigoroso y no con riesgo de implosión. Usted necesitará pensar simultáneamente acerca de aspectos como la seguridad de la red, procedimientos de acceso, respaldos a lo ancho de toda la red y, por supuesto, el mantenimiento y mejora de los componentes de la red.

Algo que dificulta aún más las cosas, es que la red que usted está compartiendo sea fluida. Existirán diferentes cargas en días diferentes y, aunque a usted no le guste, cualquier red compartida evolucionará constantemente de una manera que puede no ser adecuada a la solución de seguridad en red. Dichos cambios podrían incluir la adición de sub-redes inalámbricas en áreas nuevas de una instalación que demanden soporte de seguridad en red, pero que, sin embargo, se vean obstaculizadas por canales inalámbricos de banda estrecha.

Aunque esta discusión no pretende ser exhaustiva en modo alguno, vamos a echar un vistazo general a algunas medidas de procedimiento que los gerentes de seguridad deben insistir en implementar, y a las cuales los instaladores e integradores deben apegarse en relación con procedimientos efectivos para mantenimiento y operación de redes.

Seguridad en redes: el control de acceso

De entrada, la seguridad en redes es un tema en particular, y cuando hablamos acerca de seguridad en redes no estamos hablando de soluciones antivirus o cortafuegos (firewalls).

En seguridad las personas deben estar pensando más bien en algo que probablemente ya comprenden lo suficiente, como lo es el control de acceso.

No hace falta decir que la red o sub-red sobre la cual los equipos de seguridad están instalando sus sistemas, cuenta con una política de seguridad de gran alcance que es administrada por el gerente de sistemas y el departamento de sistemas. La política de seguridad de la compañía se encargará de muchos asuntos generales relacionados con la seguridad de la red. Una vez dicho esto, en términos generales el control de acceso se maneja deficientemente en muchas redes, con contraseñas y tarjetas de acceso compartidas, o con estaciones de trabajo que se quedan conectadas a aplicaciones cuando no se les presta atención, entre otras.

Algo que usted quiere asegurar es que nadie pueda inmiscuirse con ningún elemento en su red, a menos que estén autorizados para manejar la actualización, mantenimiento u operación del sistema. El control de acceso necesita tomar en cuenta no sólo el “gusto por la adrenalina” de los piratas informáticos o la intrusión siniestra del personal con diseños poco claros; la mayor parte del daño a las redes lo hacen personas autorizadas quienes pueden tener idea o no de lo que están haciendo en relación con sus componentes de red o sub-red.

Vulnerabilidades

Las videograbadoras digitales (DVR) son un ejemplo perfecto de un componente de red vulnerable. Demasiadas DVR no están diseñadas para resistir la atención de operadores y técnicos aburridos o muy entusiastas, quienes fácilmente obtienen acceso a los sistemas operativos y empiezan a manipular sin cuidado la configuración del sistema, ya sea en un intento por reparar una aparente falla o por simple entretenimiento personal.

La carga recae sobre los diseñadores del sistema, así como sobre los diseñadores de red, quienes deben cerciorarse de que las DVR y videograbadoras de red (NVR), se construyan de tal manera que aseguren que su funcionalidad de fondo no puede ser manipulada.

Obviamente el riesgo más elevado nace en aquella persona que cuenta con el mayor nivel de acceso al sistema, el administrador de la red. Tal es el poder del administrador de la red que un solo error, al mayor nivel, puede destruir el sistema de seguridad en la red, quizás para nunca volver a funcionar apropiadamente otra vez.

Para los sistemas de seguridad en red los servidores de archivos son particularmente vulnerables. Dicho de manera simple, los servidores de archivos son dispositivos de red que ofrecen el uso compartido de datos. Podría ser una NVR o una DVR, o una partición del disco duro de la estación de trabajo, en la cual el software de monitoreo de eventos está siguiendo la acción de su sistema de acceso y alarma integrados.

Una sub-red de seguridad típica contará con carpetas de servidor de archivos a las cuales se puede dar cierto acceso a personas autorizadas. Junto con esto, el administrador de red puede también estipular si un usuario autorizado tiene acceso como sólo lectura, o lectura/ escritura/ edición a un archivo. Con control de acceso a carpetas en dispositivos de almacenamiento de seguridad, las cosas son más simples de lo que deberían para servidores de archivos a los que accede la mitad de la organización. Su lista de usuarios autorizados puede restringirse a alrededor de media docena de personas.

Como regla general, la lista de usuarios autorizados se limitará a quien el gerente de seguridad diga que necesita acceso. Por ejemplo, dos estaciones de trabajo en el cuarto de control, el gerente de seguridad, el supervisor de seguridad, el gerente del edificio/ de operaciones, el director general y el administrador de la red ciertamente abarcarían estos requisitos.

Pueden existir otros activos anexos a la red de seguridad que no van a ser controlados por la lista de usuarios autorizados del departamento de seguridad, pero la probabilidad de esto dependerá de la magnitud de la organización y de la estructura de la red. Tales complementos podrían incluir servidores para impresoras, enrutadores e impresoras/ faxes, etc. Dependiendo del nivel de seguridad que la sub-red de seguridad requiera, usted debe buscar tener algo qué decir en las restricciones de acceso implementadas en estos dispositivos.

Manejo de procedimientos en la red

Incluso con redes pequeñas, las trabas a procedimientos de la red puede ser una experiencia infernal para administradores, equipos de mantenimiento y usuarios de red por igual. Las compañías de tamaño medio/ pequeño probablemente representan los retos más grandes, en especial si no existe un equipo de sistemas dedicado disponible para implementar procedimientos. Organizaciones más grandes pueden asegurar de manera más sencilla que sus sistemas y los componentes de estos mantengan un sentido de orden.

No es sólo el hardware necesita ser considerado cuidadosamente. Cualquier persona que haya estado en contacto con computadoras sabe que múltiples aplicaciones complejas de software en una sola estación de trabajo puede resultar en un desastre; asimismo pueden no presentarse problemas inmediatamente, pero al paso del tiempo se acumularán desperfectos hasta que se alcance el punto de quiebra. La manera de evitar esto es asegurar consistencia en relación con las aplicaciones que pueden usarse en una red dada. Cualquier máquina que reproduzca MP3, juegos y/ o que pasa bastante tiempo navegando en Internet será un objetivo en cuanto a seguridad. Para máxima seguridad, las máquinas que ejecuten plataformas de gestión de seguridad no deben ejecutar ningún otro trabajo.

Las reglas también se aplican a dispositivos de red. Cabe considerar que el potencial de aplicaciones para red de múltiples marcas en una red cuya compatibilidad con su sistema operativo o con componentes clave de hardware, puede probar ser superficial; entre más componentes de red y más diversos sean sus orígenes, es más probable que existan cambios en configuración y mantenimiento. Estos retos son duraderos, esto quiere decir que no será suficiente que un técnico instale los dispositivos más complejos y luego los deje olvidados sin más. Los técnicos ordinarios de mantenimiento también necesitarán saber cómo se da mantenimiento a estos dispositivos y a qué medida al aumentar el número de éstos la complejidad se dispara.

Seguridad de la red

Cuando reflexiona sobre el mantenimiento de la red, necesita pensar sobre la clase de presiones bajo las cuales se realizará ese trabajo; si su red de seguridad soporta una operación en casino con 3,000 cámaras o múltiples cámaras, en un espacio público en un evento importante, en donde tanto el servidor de red como su gemelo de migración tras un error fallan y pasan a mejor vida, la presión será intensa, y lo último que usted quiere es a un técnico novato (sin supervisión), batallando para comprender temas escabrosos como los cuadros de configuración de un equipo que nadie entiende.

Las soluciones de seguridad en red necesitan diseñarse para asegurar la redundancia de los enrutadores y servidores, y simultáneamente ofrecer rutas múltiples de red al cuarto de control. Debe evitar que toda la red se base en un solo equipo de hardware, el cual a un largo plazo con certeza fallará.

Cuando usted instala hardware redundante no debe meterlo en el bastidor una vez fuera de su caja. Todo equipo necesita ser puesto a funcionar, configurado y probado mientras funciona, asegurándose al mismo tiempo que el hardware existente continúe haciendo su trabajo. Si no hace esto tendrá problemas; de cualquier forma enfrentará retos durante el proceso de añadir hardware redundante.

Dependiendo de la naturaleza del sitio en el que usted esté trabajando, así como de los procedimientos del equipo de sistemas con el que esté operando, quizás usted no tenga poder alguno de decisión sobre el tipo de dispositivos de red que la organización decida usar en la red o sub-red, en la cual se instalará la solución de seguridad en red.

Si el equipo del sistema conoce su ramo, entonces esto no será un problema. En los próximos 10 ó 15 años los administradores de redes habrán establecido los componentes de red más confiables, y la alta gerencia sabrá (o eso espera usted) que su negocio no puede funcionar sin una conectividad de tiempo completo, por lo que no escatimarán en gastos para proporcionarle a usted esos componentes.

Instalación de redes

Los enrutadores son un elemento clave en todo esto. Lo último que un instalador de seguridad en red quiere ver mientras carga todo su equipo por todo el lugar es una mezcolanza de equipo enrutador; algunos de los cuales son tan viejos como el arca de Noé. No se equivoquen, si el presupuesto es limitado, habrá un número considerable de enrutadores preexistentes que ofrecen niveles variados de desempeño y compatibilidad; como pueden existir tres tipos diferente, pueden existir 10. Y si existen múltiples sub-redes inalámbricas en la red, las cosas se empeorarán otra vez.

Una vez dicho todo esto, si usted está instalando una sub-red de seguridad individual, muchos de estos problemas no serán tal. Puede haber entradas únicas y puntos de salida a la sub-red y usted puede asegurarse que las cosas permanezcan funcionando sin contratiempos. El problema es que apegarse a una sub-red en un sitio de tamaño considerable puede ser engañoso y, en ciertas forma, contradice la premisa de compartir infraestructura de red en primer lugar. Si usted está instalando cámaras IP a lo ancho y largo en una red configurada sin un orden, tarde o temprano se dará cuenta.

Por si se lo estuviera preguntando, los técnicos de seguridad en red necesitan ser más inteligentes que la mayor parte del personal interno de sistemas a cargo de jalar cables. Esto es porque estarán afrontando redes diferentes en todo trabajo con diferentes sistemas de enrutado, tecnología de comunicaciones, sistemas operativos de red y lo demás. Y nada de esto toma en cuenta los cambios que enfrentan aquellos que intentan integrar soluciones de seguridad en redes existentes compartidas.

Es por ello esencial para la confiabilidad de la red conformar un manual que explique en detalle cómo funciona cada equipo en la red, cómo necesita configurarse y cómo necesita dársele mantenimiento. El manual será más sencillo en un sitio que cuente con un solo tipo de enrutador y que actualiza todos sus enrutadores a la vez.

El manual de procedimientos necesita llevar paso a paso a un técnico por el proceso de configuración y mantenimiento del equipo, sin dejar nada fuera. Lo más importante de todo es que el manual proporcionará la configuración del dispositivo. La configuración comprende direcciones IP y protocolos de red que se relacionen con un dispositivo en particular. Igualmente, el manual también delineará la ubicación física de los componentes de red.

Como se mencionó antes, el departamento de sistemas probablemente sea el responsable de muchos elementos externos de la red, aunque esto es menos probable en organizaciones de menor tamaño. Sin importar lo anterior, todos los dispositivos de seguridad en red necesitan su propio manual de procedimientos. El manual debe también considerar los dispositivos de red – enrutadores y servidores (que soportan la red de seguridad). Si se es tacaño con este manual de procedimientos, muy probablemente se enfrentarán problemas. La idea de que los técnicos contratados puedan entrar a un territorio desconocido y resolver los problemas de la red en las primeras horas es errónea, y pocos sitios tolerarán que sus sistemas de seguridad estén deshabilitados por días a la vez.

No hay ideas en “Mantenimiento de redes de seguridad”

-

Ajax Systems gana sus primeros Red Dot Awards

Internacional. Tres soluciones de Ajax Systems se hicieron acreedoras a este galardón reconocido a nivel internacional como un sello de calidad obtenido por productos con un...

Internacional. Tres soluciones de Ajax Systems se hicieron acreedoras a este galardón reconocido a nivel internacional como un sello de calidad obtenido por productos con un... -

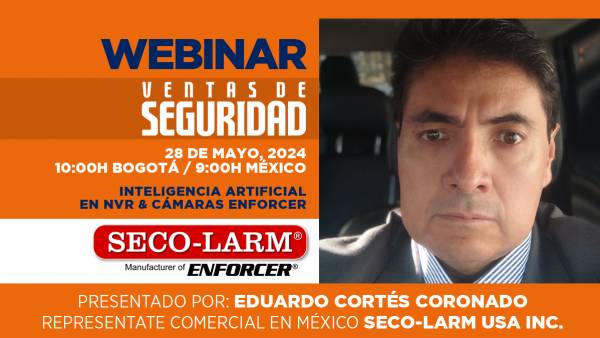

Participe en el webinar ‘Inteligencia Artificial en NVR & Cámaras Enforcer’

Latinoamérica. Este evento en línea tendrá lugar el martes, 28 de mayo, y contará con la participación de Eduardo Cortés Coronado, representante comercial en México de la...

Latinoamérica. Este evento en línea tendrá lugar el martes, 28 de mayo, y contará con la participación de Eduardo Cortés Coronado, representante comercial en México de la... -

Alai Secure estará en Expo Proveedores del Transporte y Logística de Monterrey

México. La compañía Alai Secure confirmó que presentará sus últimas novedades en conectividad M2M/IoT para el sector del GPS, diseñadas para dar un salto a la telemática...

México. La compañía Alai Secure confirmó que presentará sus últimas novedades en conectividad M2M/IoT para el sector del GPS, diseñadas para dar un salto a la telemática... -

Bolide promociona sus soluciones móviles de video en varios países

Latinoamérica. La marca Bolide ha estado exhibiendo los dispositivos en eventos de la industria realizados en lugares como México, Chile y Colombia. Dialogamos con Gloria...

Latinoamérica. La marca Bolide ha estado exhibiendo los dispositivos en eventos de la industria realizados en lugares como México, Chile y Colombia. Dialogamos con Gloria... -

Micron construirá un centro de ingeniería y operaciones en México

México. La nueva locación de Micron Technology estará en Guadalajara, Jalisco, y se enfocará en el desarrollo de productos de memoria dinámica de acceso aleatorio (DRAM) y...

México. La nueva locación de Micron Technology estará en Guadalajara, Jalisco, y se enfocará en el desarrollo de productos de memoria dinámica de acceso aleatorio (DRAM) y... -

Universidad invierte en videovigilancia y robustece seguridad de 10 mil personas

México. La Universidad Anáhuac Campus Querétaro acaba de instalar más de 600 cámaras, a la vez que mejoró sus controles de acceso e intercomunicadores para garantizar la...

México. La Universidad Anáhuac Campus Querétaro acaba de instalar más de 600 cámaras, a la vez que mejoró sus controles de acceso e intercomunicadores para garantizar la... -

Honeywell alerta sobre amenaza cibernética a infraestructuras críticas

Internacional. Honeywell publicó su informe 2024 USB Threat Report, según el cual la denominada “residencia silenciosa” supone un riesgo creciente para las instalaciones...

Internacional. Honeywell publicó su informe 2024 USB Threat Report, según el cual la denominada “residencia silenciosa” supone un riesgo creciente para las instalaciones... -

Johnson Controls robustece su portafolio con soluciones para diversas industrias

Internacional. La capacidad de innovación del fabricante Johnson Controls se evidencia en su amplia variedad de productos completos de seguridad e integración de sistemas,...

Internacional. La capacidad de innovación del fabricante Johnson Controls se evidencia en su amplia variedad de productos completos de seguridad e integración de sistemas,... -

SECO-LARM presenta nuevas cámaras y destaca sus innovaciones tecnológicas

Internacional. El proveedor de soluciones de seguridad SECO-LARM anunció el lanzamiento de las cámaras de disuasión activa con iluminación ultrabaja, las cuales serán...

Internacional. El proveedor de soluciones de seguridad SECO-LARM anunció el lanzamiento de las cámaras de disuasión activa con iluminación ultrabaja, las cuales serán... -

El ascenso de la biometría: crecimiento, perspectivas e importaciones

El aumento en la adopción de sistemas biométricos en Latam y el papel que juegan las importaciones revelan la posición dominante de China y la necesidad de diversificar...

El aumento en la adopción de sistemas biométricos en Latam y el papel que juegan las importaciones revelan la posición dominante de China y la necesidad de diversificar... -

Importancia de la protección perimetral en un contexto de inseguridad

Protección perimetral para infraestructuras críticas en México: un enfoque integral para el 2024.Por José Luis Calderón González*

Protección perimetral para infraestructuras críticas en México: un enfoque integral para el 2024.Por José Luis Calderón González* -

Seguridad contra incendios en las escuelas

Este tipo de espacios deben seguir una serie de recomendaciones de seguridad contra incendios con el fin de salvaguardar a los niños, jóvenes y personal que los ocupan. Por...

Este tipo de espacios deben seguir una serie de recomendaciones de seguridad contra incendios con el fin de salvaguardar a los niños, jóvenes y personal que los ocupan. Por... -

La contraseña y más allá

Si eres de los que tienes muchas contraseñas o no sabes cómo administrarlas, este artículo es para ti.Por Gigi Agassini, CPP*

Si eres de los que tienes muchas contraseñas o no sabes cómo administrarlas, este artículo es para ti.Por Gigi Agassini, CPP* -

Webinar: Inteligencia Artificial en NVR & Cámaras Enforcer

Tema: Inteligencia Artificial en NVR & Cámaras Enforcer Por: Eduardo Cortés Coronado, Representante Comercial en México - SECO-LARM USA INCFecha: Martes 28 de...

Tema: Inteligencia Artificial en NVR & Cámaras Enforcer Por: Eduardo Cortés Coronado, Representante Comercial en México - SECO-LARM USA INCFecha: Martes 28 de... -

SIASA y MOCA System confirman alianza estratégica

México. La empresa mayorista, SIASA, confirmó la distribución para México de Airfob Space, el sistema de control de acceso basado en la nube desarrollado por MOCA System.

México. La empresa mayorista, SIASA, confirmó la distribución para México de Airfob Space, el sistema de control de acceso basado en la nube desarrollado por MOCA System.

Deje su comentario